Сегодня мы немного дополним данную тему и раскажем вам о сервисах, помошниках для облегчения работы с уже добытыми хешами паролей. Мы познакомим вас с инструментами которые помогут проверить хеш, подобрать пароль к хешу по огромной базе и также взломать хеш пароля.

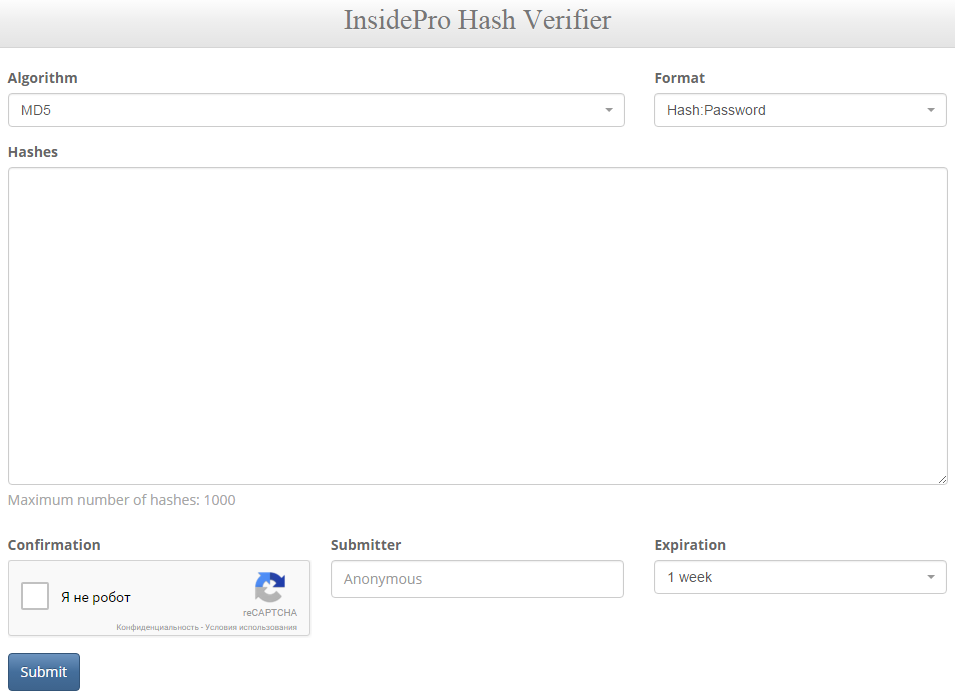

InsidePro Hash Verifier

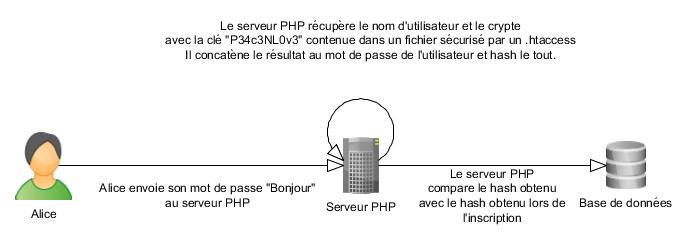

Таким образом, наша новая система проверки соли будет работать следующим образом. Теперь, если хакер получит нашу базу данных, он не сможет расшифровать пароль пользователей, не зная соли. У нас начинается безопасная система. Но, если каким-то образом пират получает, чтобы восстановить соль, он может снова получить доступ ко всем слабым паролям базы. Поэтому есть еще одна последняя безопасность.

Чтобы избежать нападения на соль с помощью грубой силы, мы поместим другую соль для каждого пользователя. Проблема в том, что пираты далеки от глупости и что это первое, что они попробуют. Безопаснее использовать, например, псевдошифрованный алгоритмом и ключом, общим для всех пользователей.

Hash Verifier (верификатор хешей) - это бесплатный сервис для автоматической верификации хешей и найденных к ним паролей.

Особенности сервиса:

- не требует регистрации;

- поддерживает более 30 алгоритмов хеширования, включая все самые популярные виды хешей;

- поддерживает верификацию списка хешей (до 1000 строк за один запрос);

- поддерживает имена пользователей и соль в шестнадцатеричном формате;

- хранит ссылку на успешную верификацию в течение указанного времени;

- данные для верификации отправляются в виде единого списка (хеш:пароль или хеш:соль:пароль).

Используя данный верификатор, заказчики могут обезопасить себя от обмана, требуя от хеш-крекера подтверждения, что пароль действительно найден. А хеш-крекеры всегда могут убедить заказчика в том, что хеш реaльно сломан, предоставляя ссылку на успешную верификацию, но не показывая сам пароль.

В лучшем случае он может восстанавливать только слабые пароли. Но в этом случае ответственность лежит на пользователе, у которого слишком слабый пароль, а не у администратора сайта, который не подвергся утечке данных. Таким образом, вы можете поделиться своим исходным кодом, потому что, пока пароль не используется, все остается в безопасности. Намного проще и быстрее.

Достаточно использовать множество хэш-баз данных, доступных нам в сети. И знает, как управлять хэш-соло, но также и особенно файлы, содержащие серию хешей. Запрошены следующие сайты, чтобы найти пароль. Короче говоря, хорошая небольшая программа держать под локоть в дождливые дни.

В пользу сервиса говорит еще и то, что многие хеш-крекерские форумы добавили его принудительное использование для верификации всех дорогих хешей.

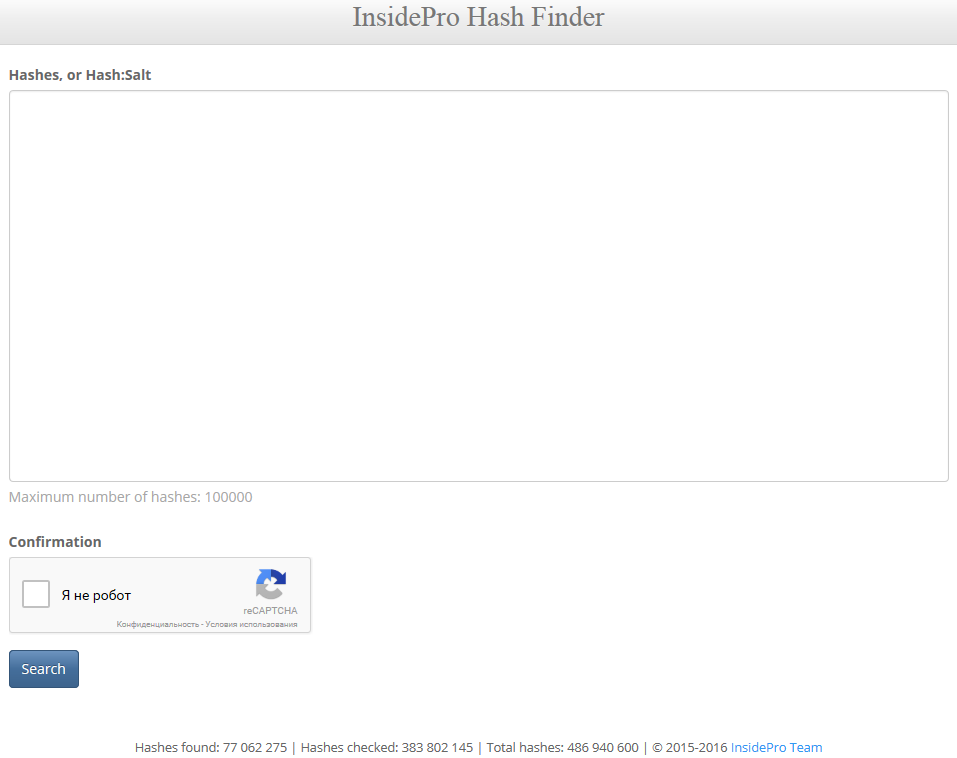

InsidePro Hash Finder

Hash Finder - это бесплатный сервис для поиска хешей по огромной базе данных.

Одним из проверенных способов сокращения времени запуска является замена диска хранения. Что мы делаем, так это упростить создание, сохранение и доступ к вашей информации и взаимодействие с блок-цепочкой. Если вы не сохраняете свой закрытый ключ и пароль, нет способа получить доступ к вашему кошельку или средствам, которые он содержит.

- Пожалуйста, не вкладывайте больше, чем вы готовы потерять, и будьте осторожны.

- Сохраняйте во многих разных физических местах, а не только на своем компьютере!

Особенности сервиса:

- не требует регистрации;

- поддерживает более 100 алгоритмов хеширования, включая хеши с солью;

- поддерживает поиск списка хешей (до 100 000 строк за один запрос);

- для смешанных списков хешей выдает результаты по каждому алгоритму отдельно (алгоритм при этом определяется автоматически);

- ежедневно пополняется новыми хешами и паролями;

- очень быстрый поиск.

Главные отличия от аналогов:

Как создать новый портфолио?

Поэтому, когда вы создаете новый портфель, вы несете ответственность за его безопасное сохранение. Убедитесь, что у вас есть доступ к этому новому кошельку и правильно сохранили всю необходимую информацию.

Как сохранить или создать резервную копию моего портфеля

Ваш частный ключ требуется, когда вы хотите получить доступ к эфиру, чтобы передать их! Если кто-то обнаружил, что ваш незашифрованный закрытый ключ может иметь доступ к вашему кошельку без пароля. По этой причине мы обычно рекомендуем зашифрованные версии. Кроме того, напишите свой личный ключ и адрес на листе бумаги. Сохранить адрес Сохранить версии закрытого ключа Убедитесь, что адрес, который вы переписали, тот же.- Создайте новый кошелек.

- Сделайте резервную копию кошелька.

- Передайте эфир в новый портфолио.

- Перейдите на страницу «Создать кошелек».

- Введите надежный пароль.

- Если вы думаете, что можете забыть об этом, спасите себя в надежном месте.

- Вы можете сохранить его для себя или поделиться им.

- Таким образом, другие могут отправить вам эфир.

- Сохраните версии секретного ключа.

- Воздушный зазор.

- Создайте портфель с надежным паролем.

- Данный сервис содержит только реальные хеши и пароли (около 500 миллионов записей), в отличие от других сервисов, где основная масса паролей сгенерирована искусственно. По этой причине процент успешного пробива на данном сервисе гораздо выше.

- Сервис накапливает все хеши, которые не были найдены при первом поиске. Затем они ставятся в очередь на брут, и пароли к таким хешам могут быть найдены в дальнейшем - например, при повторном пробиве оставшихся хешей спустя нескoлько дней.

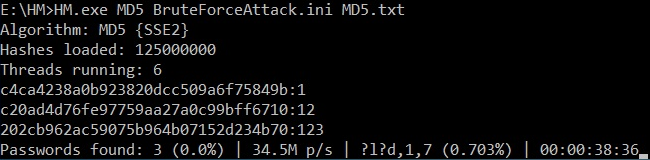

InsidePro Hash Manager

Автор: InsidePro Software

URL: www.insidepro.com/download/HM.zip

Система: Win

Как получить доступ к моему новому кошельку?

Прежде чем отправлять эфир в новый кошелек, вы должны убедиться, что вы можете получить к нему доступ. Убедитесь, что адрес тот, который вы сохранили в текстовом файле, и что он присутствует в вашем портфеле бумаги. Если вы думаете о хранении большого количества эфира, мы предлагаем попробовать отправить небольшое количество эфира из вашего нового кошелька чтобы внести нам большую сумму.

Как отправить эфир из одного портфолио другому

- Перейдите на страницу «Информация о портфеле».

- Должна появиться информация о вашем портфеле.

- Найдите адрес своей учетной записи, рядом с круглой и цветной иконкой.

- Этот значок визуально представляет ваш адрес.

Hash Manager - это бeсплатная программа для восстановления паролей к хешам.

Особенности программы:

- заточена под работу с огромными списками хешей (можно загружать списки на сотни миллионов хешей и комфортно их брутить);

- поддерживает более 400 алгоритмов хеширования;

- содержит более 70 дополнительных утилит для работы с хешами, паролями и словарями (сортировка файлов, удаление дубликатов, слияние списков, парсинг баз данных SQL, конвертеры из разных форматов и так далее);

- имеется 64-битная версия, которая гораздо быстрее на многих алгоритмах;

- поддерживает неограниченное количество загружаемых хешей, а также словарей, правил и масок;

- поддерживает все самые эффективные атаки на хеши;

- поддерживает многопоточность;

- восстанавливает пароли в кодировке Unicode;

- имеет модульную архитектуру.

Last updated by at Ноябрь 18, 2016 .

Выберите файл в своем портфолио - или - ваш закрытый ключ и разблокируйте кошелек. Введите адрес, который вы хотите отправить, в поле «Адрес получателя:». Введите сумму, которую вы хотите отправить. Вы также можете нажать ссылку «Отправить полный баланс», если хотите передать весь баланс. Нажмите «Сформировать транзакцию». Будет еще несколько дополнительных полей. Это связано с тем, что ваш браузер создал транзакцию. Нажмите кнопку «Отправить транзакцию» в нижней части экрана. Появится всплывающее окно. Убедитесь, что сумма и адрес, который вы отправляете, являются правильными. Транзакция будет отправлена.

- Перейдите на страницу «Отправить эфир и токен».

- Если портфолио зашифровано, автоматически появится текстовое поле.

- Введите свой пароль.

- Нажмите кнопку «Разблокировать».

Недостатки простого хэширования

Тот факт, что с помощью эффективного алгоритма невозможно провести операцию, обратную хэшированию, и восстановить исходные данные, не означает, что вас не могут взломать. Если хорошо поискать, то можно найти базы данных с хэшами распространённых слов и коротких фраз. Кроме того, простые пароли можно быстро и легко или взламывать .Вот небольшая демонстрация, как инструмент через внедрение SQL-кода взламывает пароли с помощью брутфорса хэшей, сгенерированных алгоритмом MD5.

Как отправить токен и как добавить пользовательский токен?

Не трогайте и не перемещайте что-либо в содержимом папки.

Почему созданная вами учетная запись не появляется в инструменте для поиска блочной цепи

Учетные записи отображаются в этих инструментах только после того, как была активность в рассматриваемой учетной записи - например, после переноса эфира.Как проверить баланс моей учетной записи?

Вставьте свой адрес в панель поиска и посмотрите адрес транзакции и историю. Наверное, потому что ты за брандмауэром. Откроется папка, в которой хранятся ваши файлы.

Где мой файл портфеля предварительного заказа

Этот портфолио будет зашифрован паролем, который вы создали во время покупки предпродажи. Не просто вставлять случайные частные ключи, искать баланс, а затем отправлять его по вашему адресу. В общем, у вас есть закрытый ключ и открытый ключ. Из закрытого ключа вы можете получить открытый ключ, но открытый ключ не может быть прослежен до закрытого ключа.Злоумышленники могут поступить ещё проще - конкретные хэши в онлайновых БД:

Почему небезопасны хэши с применением соли

Чтобы затруднить атаки описанного вида, применяется так называемая . Это стандартное средство, но в условиях современных вычислительных мощностей его уже недостаточно, особенно если длина соли невелика.В общем виде функцию с использованием соли можно представить так:

Тот факт, что Интернет и тайны мира используют это шифрование, означает, что если бы был способ получить закрытый ключ из открытого ключа, ваш потерянный эфир был бы последним из проблем. Теперь скажите, что ДА, если у кого-то есть ваш личный ключ, тогда вы можете отправить эфир из своей учетной записи. Так же, как если бы у кого-то был пароль вашей почты, вы можете читать и отправлять свою почту, или если ваш пароль банковского счета может осуществлять переводы. Это похоже на наличие пароля, который в свою очередь защищен другим «паролем».

И ДА, теоретически вы можете просто набирать шестнадцатеричные строки с 64 символами, пока не найдете тот, который соответствует. Фактически, умные люди могли бы быстро написать программу для управления случайными секретными ключами. Этот процесс известен как «атака грубой силой» или «добыча» секретных ключей. Они много думали и долгое время. С некоторыми серверами верхнего уровня вы можете контролировать более 1 миллиона ключей в секунду. Но даже контроль над таким количеством в секунду приведет к доступу таким образом, чтобы затраты на использование этих серверов были смутно близки к тому, чтобы быть «прибыльными» - вы с большей вероятностью умрете, прежде чем найдете совпадение.

f(password, salt) = hash(password + salt)

Для затруднения брутфорс-атаки соль должна быть длиной не менее 64 символов. Но проблема в том, что для дальнейшей аутентификации пользователей соль должна храниться в БД в виде простого текста.

if (hash([введённый пароль] + [соль]) == [хэш]) тогда пользователь аутентифицирован

Благодаря уникальности соли для каждого пользователя мы можем решить проблему коллизий простых хэшей. Теперь все хэши будут разными. Также уже не сработают подходы с гугленьем хэшей и брутфорсом. Но если злоумышленник через внедрение SQL-кода получит доступ к соли или БД, то сможет успешно атаковать брутфорсом или перебором по словарю, особенно если пользователи выбирают распространённые пароли (а-ля 123456).

Если вы знаете что-то о биткойне, это даст вам представление: Чтобы проиллюстрировать, насколько это маловероятно: предположим, что каждый сатоши любого биткойна, который когда-либо будет создан, отправляется на его уникальный секретный ключ. Вероятность того, что могут быть два из этих ключей, соответствующих одному и тому же адресу, составляет примерно один из 100 триллионов.

Если вы предпочитаете что-то более техничное: Эти номера не имеют ничего общего с технологией устройства; являются максимальными, что позволяет термодинамика. Это подразумевает, что атаки грубой силы против 256-битных ключей будут непрактичными, по крайней мере, до тех пор, пока компьютеры не будут построены с чем-то другим, кроме материи, и не будут обрабатывать ничего, кроме пространства.

Тем не менее взлом любого из паролей уже не позволит автоматически вычислить пользователей, у которых тот же пароль, - ведь у нас ВСЕ хэши разные.

Момент случайности

Для генерирования подходящей соли нам нужен хороший генератор случайных чисел. Сразу забудьте о функции rand().Применение технологий шифрования

Многие путаются в терминах «хэширование» и «шифрование». Как было упомянуто выше, хэш - результат работы псевдослучайной функции, в то время как шифрование - осуществление псевдослучайного преобразования : входные данные делятся на части и обрабатываются таким образом, что результат становится неотличим от результата работы полноценного генератора случайных чисел. Однако в этом случае можно провести обратное преобразование и восстановить исходные данные. Преобразование осуществляется с помощью криптоключа, без которого невозможно провести обратное преобразование.Есть и ещё одно важное отличие шифрования от хэширования: размер пространства выходного сообщения не ограничен и зависит от размера входных данных в соотношении 1:1. Поэтому нет риска возникновения коллизий.

Конечно, все это предполагает, что ключи генерируются в действительно случайной и достаточной энтропии. Ключи, созданные мозговым козырем, не являются, так как мозг человека не способен создать действительно случайное семя. Был также ряд других проблем, связанных с отсутствием энтропии или семян, которые по-настоящему беспорядочно генерируются в мире биткойнов, но это еще одна проблема, о которой мы сегодня не будем говорить. Следующее должно помочь успокоить ваши страхи. Самый простой способ сделать щелкните правой кнопкой мыши на странице и выберите «Анализ элемента». Создайте тестовый портфель. Вы увидите, что сетевой активности нет. Байт не передан. Если вам не удобно пользоваться этим инструментом, не используйте его. Мы создали этот инструмент, чтобы помочь людям создавать кошельки и делать транзакции без использования командной строки или полного узла. Опять же, не стесняйтесь обращаться к нам, если у вас есть какие-либо сомнения, и мы ответим как можно скорее.

- Мы не будем тратить ваши деньги или натирать ваши личные ключи.

- Смотрите вопрос 5 выше.

- Создайте тестовый портфель и проверьте, что сетевая активность продолжается.

Необходимо уделять большое внимание правильности использования шифрования. Не думайте, что для защиты важных данных достаточно просто зашифровать по какому-нибудь алгоритму. Есть немало способов украсть данные. Главное правило - никогда не занимайтесь самодеятельностью и пользуйтесь уже готовыми, отработанными реализациями.

В самом деле, вам лучше проснуться. Вы идете так долго, как можете быть почти тихим. Однако допустим некоторые ограничения. Нападавший только что носил тебя, как бы то ни было. Он имеет файл с именами пользователей и другой информацией, включая зашифрованный пароль и соль.

Эти функции имеют предел. Будучи исходным алфавитом, меньшим, чем источник, рождается явление столкновений. Столкновение - это когда одна и та же функция хеширования, применяемая к двум различным входам, возвращает одно и то же выходное значение. Если кто-то считает, что хеш-функция является функцией шифрования, он не знает, о чем говорит. Существуют алгоритмы обфускации, которые также являются хеш-функциями, но не все хэш-функции также являются алгоритмом размытия. У этих функций нет надежных функций хэширования.

Некоторое время назад у Adobe была мощная утечка пользовательской БД из-за неправильно реализованного шифрования. Давайте разберём, что у них произошло.

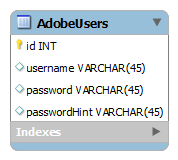

Предположим, что в таблице хранятся следующие данные в виде обычного текста:

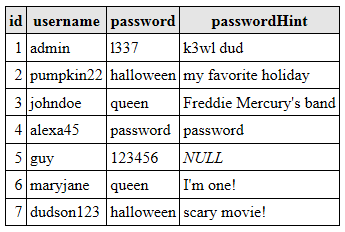

Кто-то в Adobe решил зашифровать пароли, но при этом совершил две большие ошибки:

- использовал один и тот же криптоключ;

- оставил поля passwordHint незашифрованными.

Мы не знаем, какой применялся криптоключ. Но если проанализировать данные, то можно заметить, что в строках 2 и 7 используется один и тот же пароль, так же как и в строках 3 и 6.

Пришло время обратиться к подсказке пароля. В строке 6 это «I’m one!», что совершенно неинформативно. Зато благодаря строке 3 мы можем предположить, что пароль - queen. Строки 2 и 7 по отдельности не позволяют вычислить пароль, но если проанализировать их вместе, то можно предположить, что это halloween.

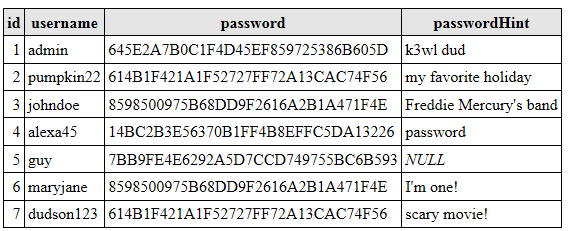

Ради снижения риска утечки данных лучше использовать разные способы хэширования. А если вам нужно шифровать пароли, то обратите внимание на настраиваемое шифрование:

Пусть у нас есть тысячи пользователей и мы хотим зашифровать все пароли. Как было показано выше, лучше избегать использования единого криптоключа. Но и сделать для каждого пользователя уникальный ключ мы тоже не можем, поскольку хранение ключей само по себе превратится в проблему. В этом случае достаточно применять общий для всех криптоключ, но при этом делать «настройку», уникальную для каждого пользователя. Комбинация ключа и «настройки» и будет являться уникальным ключом для каждого пользователя.

Простейший вариант «настройки» - так называемый , уникальный для каждой записи в таблице. Не рекомендуется пользоваться им в жизни, здесь он показан лишь для примера:

f(key, primaryKey) = key + primaryKey

Здесь ключ и первичный ключ просто сцепляются вместе. Но для обеспечения безопасности следует применить к ним алгоритм хэширования или функцию формирования ключа (key derivation function). Также вместо первичного ключа можно для каждой записи использовать (аналог соли).

Если мы применим к нашей таблице настраиваемое шифрование, то она будет выглядеть так:

Конечно, нужно будет ещё что-то сделать с подсказками паролей, но всё-таки уже получилось хоть что-то адекватное.

Обратите внимание, что шифрование - не идеальное решение для хранения паролей. В связи с угрозами внедрения кода лучше избегать этого метода защиты. Для хранения паролей надежнее всего использовать алгоритм bcrypt. Но нельзя забывать и о том, что даже самые лучшие и проверенные решения обладают уязвимостями.

PHP 5.5

Сегодня оптимальным способом хэширования паролей считается использование bcrypt. Но многие разработчики всё ещё предпочитают старые и более слабые алгоритмы вроде MD5 и SHA-1. А некоторые при хэшировании даже не пользуются солью. В PHP 5.5 был представлен новый API для хэширования, который не только поощряет применение bcrypt, но и существенно облегчает работу с ним. Давайте разберём основы использования этого нового API.Здесь применяются четыре простые функции:

- password_hash() - хэширование пароля;

- password_verify() - сравнение пароля с хэшем;

- password_needs_rehash() - перехэширование пароля;

- password_get_info() - возвращение названия алгоритма хэширования и применявшихся в ходе хэширования опций.

password_hash()

Несмотря на высокий уровень безопасности, обеспечиваемый функцией crypt(), многие считают её слишком сложной, из-за чего программисты часто допускают ошибки. Вместо неё некоторые разработчики используют для генерирования хэшей комбинации слабых алгоритмов и слабых солей:Функция password_hash() существенно облегчает разработчику жизнь и повышает безопасность кода. Для хэширования пароля достаточно скормить его функции, и она вернёт хэш, который можно поместить в БД:

И всё! Первый аргумент - пароль в виде строки, второй аргумент задаёт алгоритм генерирования хэша. По умолчанию используется bcrypt, но при необходимости можно добавить и более сильный алгоритм, который позволит генерировать строки большей длины. Если в своём проекте вы используете PASSWORD_DEFAULT, то удостоверьтесь, что ширина колонки для хранения хэшей не менее 60 символов. Лучше сразу задать 255 знаков. В качестве второго аргумента можно использовать PASSWORD_BCRYPT. В этом случае хэш всегда будет длиной в 60 символов.

Обратите внимание, что вам не нужно задавать значение соли или стоимостного параметра. Новый API всё сделает за вас. Поскольку соль является частью хэша, то вам не придётся хранить её отдельно. Если вам всё-таки нужно задать своё значение соли (или стоимости), то это можно сделать с помощью третьего аргумента:

custom_function_for_salt(), // Напишите собственный код генерирования соли

"cost" => 12 // По умолчанию стоимость равна 10

];

$hash = password_hash($password, PASSWORD_DEFAULT, $options);

Всё это позволит вам использовать самые свежие средства обеспечения безопасности. Если в дальнейшем в PHP появится более сильный алгоритм хэширования, то ваш код станет использовать его автоматически.

password_verify()

Теперь рассмотрим функцию сравнения пароля с хэшем. Первый вводится пользователем, а второй мы берём из БД. Пароль и хэш используются в качестве двух аргументов функции password_verify(). Если хэш соответствует паролю, то функция возвращает true.Помните, что соль является частью хэша, поэтому она не задаётся здесь отдельно.

password_needs_rehash()

Если вы захотите повысить уровень безопасности, добавив более сильную соль или увеличив стоимостный параметр, или изменится алгоритм хэширования по умолчанию, то вы, вероятно, захотите перехэшировать все имеющиеся пароли. Данная функция поможет проверить каждый хэш на предмет того, какой алгоритм и параметры использовались при его создании:12])) { // Пароль надо перехэшировать, поскольку использовался не текущий // алгоритм по умолчанию либо стоимостный параметр не был равен 12 $hash = password_hash($password, PASSWORD_DEFAULT, ["cost" => 12]); // Не забудьте сохранить новый хэш! }

Не забывайте, что вам нужно будет это делать в тот момент, когда пользователь пытается залогиниться, поскольку это единственный раз, когда у вас будет доступ к паролю в виде простого текста.

password_get_info()

Данная функция берёт хэш и возвращает ассоциативный массив из трёх элементов:- algo - константа, позволяющая идентифицировать алгоритм;

- algoName - название использовавшегося алгоритма;

- options - значения разных опций, применявшихся при хэшировании.